Monolit IT Sp. z o.o.

ul. Warsztatowa 12, 81-341 Gdynia

tel. +48 58 763 30 00

tel. +48 58 763 30 10

e-mail: biuro@monolit-it.pl

Niewątpliwie jednym z ciekawszych produktów software’owych stworzonych w Monolit IT jest SignaturiX. Główną idą tego rozwiązania jest ograniczenie liczby dokumentów papierowych w obiegu, czyli wsparcie procesów paperless.

Nasz system może działać na dwa sposoby. Pierwszy sposób to niezależne rozwiązanie służące do tworzenia, podpisywania i archiwizacji dokumentów elektronicznych. W tym przypadku korzystamy z dodatkowego oprogramowania SignaturiX Client. Drugim sposobem implementacji jest skorzystanie z API, aby zintegrować istniejące w przedsiębiorstwie oprogramowanie przetwarzające dokumenty (na przykład CRM lub ERP) z SignaturiX. W tym przypadku SignaturiX wymienia przez API pliki PDF, które mają być wypełnione i podpisane.

W ramach prac nad zwiększeniem bezpieczeństwa, także prawnego, naszych Klientów, razem z dostawcą kwalifikowanych usług zaufania Certum, stworzyliśmy unikatową na rynku usługę Zaufanej Strony Trzeciej. Usługa ta jest świadczona przez Certum na dedykowanej, bezpiecznej infrastrukturze. Dla każdego klienta SignaturiX objętego usługą Zaufanej Strony Trzeciej generowana jest przez Certum para kluczy kryptograficznych. Klucz publiczny implementowany jest w instancji SignaturiX wdrażanej u Klienta, natomiast odpowiadający mu klucz prywatny przechowywany jest wyłącznie na sprzętowym module bezpieczeństwa (HSM) w Certum, którego nigdy, na żadnym etapie procesu, nie opuszcza. Biometria pobierana w trakcie składania podpisu przez SignaturiX jest szyfrowana kluczem publicznym a następnie, w postaci zaszyfrowanej, nierozerwalnie łączona z treścią dokumentu.

A co w sytuacji, gdy ktoś zakwestionuje autentyczność podpisu?

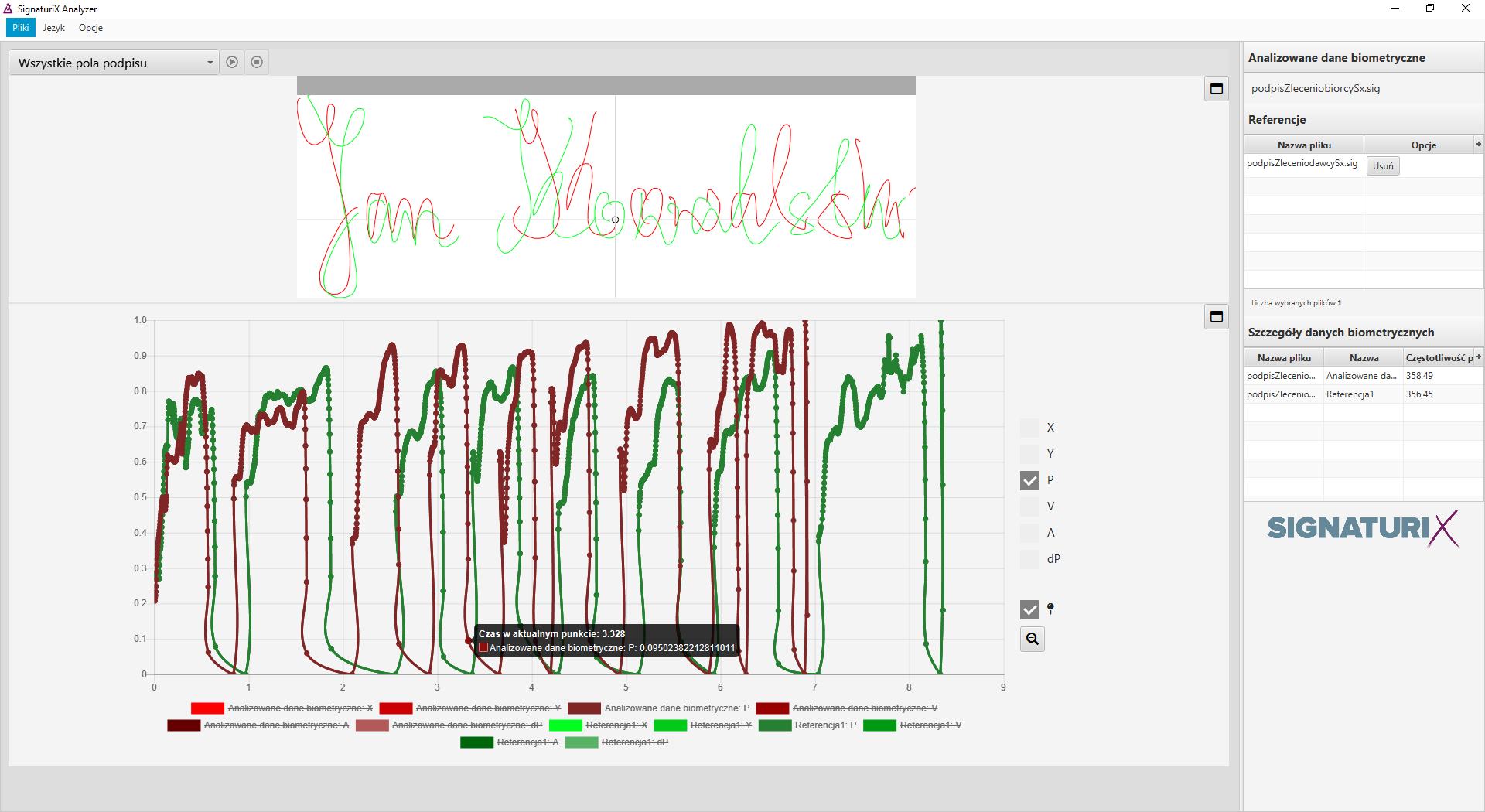

Podobnie jak w przypadku dokumentów papierowych sprawa trafia do sądu, a sąd wyznacza biegłego, który musi sprawdzić autentyczność podpisów. Usługa Zaufanej Strony Trzeciej wspiera cały ten proces poprzez odpowiednie udostępnienie biegłym sądowym, którzy działają na podstawie postanowienia sądu, oprogramowania SignaturiX Exporter oraz SignaturiX Analyzer.

Biegły sądowy, po pozytywnej weryfikacji, uzyskuje od Zaufanej Strony Trzeciej jednorazowy dostęp umożliwiający odszyfrowanie danych biometrycznych z konkretnego podpisu w konkretnym dokumencie. W ten sposób klucz prywatny (umożliwiający odszyfrowywanie biometrii) nigdy nie opuszcza bezpiecznej infrastruktury Certum i nie może być wykorzystany po raz kolejny, bez ponownej weryfikacji. Co więcej, analizowany przez biegłego dokument nie musi być nikomu innemu udostępniany, aby pobrać z niego dane biometryczne podpisu. Po uzyskaniu dostępu do wnioskowanej biometryki, biegły może sprawdzać autentyczność podpisu korzystając z własnego oprogramowania lub skorzystać z naszego rozwiązania – SignaturiX Analyzer.

SignaturiX Analyzer jest to zaawansowane oprogramowanie analityczne umożliwiające analizę biometrii podpisu. Oprogramowanie bada i porównuje zmiany następujących cech biometrii podpisu w funkcji czasu:

Członek Zarządu Monolit IT. Menager z wieloletnim doświadczeniem w zarządzaniu zaawansowanymi projektami IT oraz projektowania infrastruktury sieci LAN / WAN oraz systemów bezpieczeństwa. Odpowiedzialny za dział produkcji programowania i B&R.

Zobacz wszystkie artykuły danego autora »

Wraz z wejściem w życie dyrektywy NIS-2, przedsiębiorstwa objęte jej zakresem muszą dostosować swoje systemy bezpieczeństwa do nowych, znacznie bardziej restrykcyjnych wymagań. Jednym z kluczowych elementów jest zapewnienie ciągłości działania i odporności systemów informatycznych, w tym także prawidłowego i bezpiecznego wykonywania kopii zapasowych (backupów).

Rynek wirtualizacji przeżywa dynamiczne zmiany – a w ostatnim czasie coraz więcej firm poszukuje alternatyw dla VMware. Rosnące koszty licencji, zmiany właścicielskie (Broadcom), nowe modele subskrypcyjne – wszystko to skłania administratorów i decydentów do analizy innych opcji.

Na początku stycznia odbyła się światowa premiera nowych notebooków firmy Dell. To co było wyjątkowego, to wprowadzenie zupełnie nowego nazewnictwa i sukcesywna likwidacja dotychczasowo używanej nomenklatury. Dodatkowo wprowadzono (wreszcie) w notebookach biznesowych procesory AMD.

Dyrektywa NIS-2 (ang. Network and Information Security Directive 2) jest nowelizacją pierwszej dyrektywy NIS, która została wprowadzona w 2016 roku, aby wzmocnić europejskie ramy bezpieczeństwa sieci i informacji.

Tegoroczna edycja Dell Technologies Forum odbyła się tradycyjnie w Warszawie. Jest to największa tego typu cykliczna impreza branży IT w naszym kraju. Jednak jak wszystko, także to wydarzenie podąża za trendami i dlatego wyznacznikiem tej edycji była sztuczna inteligencja.

Centra danych są nieodłącznym elementem nowoczesnej infrastruktury cyfrowej. Odpowiadają za przetwarzanie, przechowywanie i zarządzanie ogromnymi ilościami danych, które generujemy na co dzień. Pomimo ich kluczowej roli w erze cyfrowej, centra danych są również ogromnymi konsumentami energii elektrycznej.

W ostatnim czasie amerykański producent odnawia na bieżąco swoje portfolio związane z serwerami oraz macierzami.

Czas bliżej przyjrzeć się AI. I nie, nie będziemy rozwodzić się nad kolejnymi wersjami ChatGPT, Gemini (dawniej Bard), Copilot czy wielu, wielu innych rozwiązaniach pączkujących jak grzyby po deszczu. Coraz więcej firm wdraża lub planuje wdrożyć AI w swoich organizacjach. Postępu nie zatrzymamy. Ważne, aby robić to z głową.